Вопросы безопасности издревле занимают умы людей, и современная реинкарнация проблемы — информационная безопасность — также в центре внимания. Тема эта неисчерпаема, поскольку задача «брони и снаряда» не решена за многие столетия, и вряд ли когда-нибудь будет закрыта на 100%.

В случае безопасности можно говорить лишь о некоторой иллюзии (вероятности) защищенности, которая достигается за счет вполне определенных, иногда колоссальных, затрат. Думается, что в случае борьбы «щита и меча» справедливо правило Парето, т.е. 20% затрат на безопасность закрывают порядка 80% брешей. Задавшись целью построить неуязвимую систему, можно легко «потопить» компанию чрезмерными финансовыми затратами, увеличив уровень защиты на жалкие единицы процентов и не имея ни единого шанса получить совершенный результат. Поэтому в вопросах построения систем безопасности главное — вовремя остановиться. Основным тормозом выступают деньги, которые компания готова потратить на защиту информации, но потенциальные риски потерь из-за недостаточной безопасности заставляют организацию раскошелиться.

Пока гром не грянет, мужик не перекрестится

По странному стечению обстоятельств под ИБ часто понимается защита от некоторых криминальных элементов, в народе называемых хакерами. Но чтобы привлечь интерес профессиональных взломщиков, компании нужно немало потрудиться. А ведь и без криминала проблем с инфобезопасностью в компаниях хватает. При этом низкая квалификация управленцев (не только ИТ) в вопросах оценки рисков (проще говоря — странное желание дождаться, когда почки отвалились», и только тогда начинать «пить «Боржоми»), явно не способствует улучшению ситуации.

Недавно мне довелось пообщаться с сисадмином охранной компании. Вполне поучительный пример, скажу я вам. В современных охранных предприятиях информация с многочисленных датчиков поступает в систему, у обывателей называемую «пультом». На самом деле «пульт» — это некоторое программное обеспечение (ПО), работающее на ПК/сервере. Если «пульт» умирает, всей организации остается только «нервно курить», т.к. она фактически «слепнет» до восстановления работоспособности системы. Соответственно, сладкая парочка «железо+софт» — это наикритичнейший элемент работы компании. Как оказалось, «крутится» этот софт на самосборном ПК не первой свежести с «зеркальным» (встроенным) raid-ом, «бэкапы» состояния системы (показания датчиков, время их срабатывания и проч., что может выступать доказательством в суде) выполняются раз в неделю, поскольку производительности ПК не хватает, чтобы одновременно архивировать данные и мониторить датчики. Соответственно, если «пульт» отказывает, а в этот момент чью-то квартиру «обносят», охранная компания должна компенсировать потери клиента, которые могут исчисляться сотнями тысяч рублей, т.е. значительно больше, чем стоимость пары серверов достаточной производительности. Сисадмин этой фирмы неоднократно докладывал (не уверен, в правильной ли форме) о проблеме руководству, но «воз и ныне там».

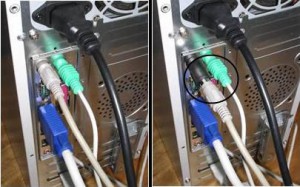

Очевидно, что защита от проникновений злоумышленников, вирусов, троянов и прочей «нечисти» для данного ИТ-сервиса не особо актуальна: «пульт» можно физически изолировать от Интернета, из ПК выдернуть дисковод, заблокировать USB, снести весь «левый» софт и, конечно же, оставить минимальные права диспетчеру, чтобы не искушать его возможностью разложить пасьянс.

В компаниях, интенсивно взаимодействующих с филиалами, с партнерами, разрабатывающих наукоемкий продукт и работающих на конкурентном рынке, все значительно сложнее, но подход бизнес-руководства часто сходен, хотя и проявляется по-разному.

Одна из основных проблем защиты информации состоит в том, что руководство часто не в состоянии указать предмет защиты и оценить стоимость ущерба, т.е. фактически определить, на чем нужно сосредоточить усилия при построении систем безопасности. На вопрос, «что защищаем», можно услышать не менее лаконичный ответ: «всё» или «ничего». Распылять усилия на защиту от «всего» — дорого и малоэффективно, хотя иногда и необходимо, а отказ от минимального уровня защиты может привести к необходимости вскоре заняться поисками новой работы.

На дурака не нужен нож…

Большинство ИТ-специалистов понимают, что защитить периметр компании от внешних вторжений значительно проще, чем обеспечить защиту от внутренних проблем — инсайдеров. Их условно делят на намеренно и ненамеренно действующих против работодателя. Первая группа может не только «сливать» информацию конкурентам, но и совершать банальное воровство или взяточничество. Во втором случае могут происходить случайные утечки информации, либо какие-то иные действия (ошибки), повлекшие за собой ущерб для компании.

Различные DLP-системы (Data Leakage Protection, защита от «протечек» данных) по большей части ориентированы на вторую группу, поскольку в случае намеренных действий обход подобных систем, как правило, не представляет особых сложностей (про «убойный» вариант фотографирования экрана ПК на мобильный телефон тоже не забываем).

Согласно статистике (http://www.infowatch.ru/analytics.html), на первое полугодие 2010 г. на долю умышленных утечек приходилось 44%, и 48% — на случайные. Внутренние случайные утечки, совершаемые сотрудниками, могут быть инициированы снаружи, с помощью методов социальной инженерии. Например, правильно «заточенный» под корпоративные системы компании фишинговый сайт может позволить получить доступ к почте сотрудников, а в некоторых случаях — и VPN-доступ к корпоративной сети.

Минуло то время, когда для получения корпоративной информации нужно было «ломать» брандмауэр, разбираться с IDS/IPS и прочими системами защиты «крепостной стены». Качество систем защиты «ограды» подросло, они стали значительно дешевле (или вовсе бесплатными), а биться лбом о закрытую сейфовую дверь доставляет удовольствие разве что мазохистам. Сейчас для получения необходимой информации достаточно хорошо разбираться в человеческой психологии, иметь изощренный ум, и «прослойка между клавиатурой и сиденьем» сама вынесет все «на блюдечке с голубой каемочкой». Даже весьма искушенные в ИТ пользователи «ловились» на качественно исполненные фишинговые сайты. Письма, отправленные с правильного адреса, скажем, напоминающего адрес директора компании на бесплатном почтовике, с профессионально написанным текстом — тоже неплохая «наживка». Подобных способов малой кровью получить интересующую информацию, используя человеческую доверчивость, несть числа.

Помимо социальной инженерии, можно относительно легко получить все необходимые логины и пароли для доступа к информации, например, наняв… уборщицу. Поскольку сейчас модно «аутсорсить клининговые услуги», проверкой персонала часто занимается (занимается ли?) сама клининговая компания. Обслуживающий персонал имеет доступ во все помещения компании, его действия обычно не контролируются службой охраны, поэтому такому работнику ничего не стоит на пару дней поставить в порт клавиатуры аппаратный кейлоггер (hardware keylogger),

Помимо социальной инженерии, можно относительно легко получить все необходимые логины и пароли для доступа к информации, например, наняв… уборщицу. Поскольку сейчас модно «аутсорсить клининговые услуги», проверкой персонала часто занимается (занимается ли?) сама клининговая компания. Обслуживающий персонал имеет доступ во все помещения компании, его действия обычно не контролируются службой охраны, поэтому такому работнику ничего не стоит на пару дней поставить в порт клавиатуры аппаратный кейлоггер (hardware keylogger),  который не детектируется типовыми программными средствами, и получить таким образом все пароли для доступа. Естественно, поставить такую игрушку может и сотрудник компании, у которого недостаточно прав для получения ценной информации, а хочется большего. Поэтому двухфакторная авторизация/одноразовые пароли, пожалуй, единственное средство защиты от этой напасти.

который не детектируется типовыми программными средствами, и получить таким образом все пароли для доступа. Естественно, поставить такую игрушку может и сотрудник компании, у которого недостаточно прав для получения ценной информации, а хочется большего. Поэтому двухфакторная авторизация/одноразовые пароли, пожалуй, единственное средство защиты от этой напасти.

Чины людьми даются, а люди могут обмануться

Одна из частых ошибок руководителей — чрезмерная вера в непорочность своего персонала. Иммунитет к этой подростковой болезни появляется после первого инцидента с участием любимых подчиненных или коллег, с кем совместно проработал немало времени и в которых был на 100% уверен. Чем сильнее вера, тем болезненнее ощущения, когда получаешь документальные свидетельства «измены». Конечно, это не означает, что любой может стать инсайдером, воспитание у всех разное: кто-то слаб душой супротив соблазнов, а кто-то стоек. Однако совсем исключать склонность к предательству в человеке не стоит.

Коррупция и намеренный инсайд имеют сходство в аморальном желании «погреться» за чужой счет с минимальными усилиями. Месть работодателю — тоже неплохая мотивация для инсайдеров. Опять же, чтобы лишний раз не разочаровываться в людях, лучше не искушать их возможностью вступить на эту извилистую тропу: меньше знают, крепче спим.

Мне приходилось не раз сталкиваться с идеализацией персонала и низкой оценкой рисков потенциальной «утечки» руководством коммерческого департамента. Это наблюдение неоднократно подтверждалось в различных компаниях.

| «И опыт, сын ошибок трудных».

Как-то при разработке системы CRM мы заложили довольно жесткие ограничения на доступ различных групп коммерсантов к информации по клиентам, чтобы минимизировать риски «слива». Фактически, было реализовано мандатное управление доступом и система временных прав для замещающих сотрудников. Дополнительная защита всегда приводит к некоторому снижению комфорта и усложнению работы персонала. Разработанная система прав не стала исключением и в некоторых случаях снижала оперативность работы. Несмотря на все наши аргументы, решением руководства коммерческой службы эта система безопасности была снята, точнее говоря, мы ее временно отключили, поскольку была уверенность, что к ней мы еще вернемся. Долго ждать не пришлось, в кризис информация начала «утекать» к конкурентам вместе с персоналом коммерческого департамента (продажники — они и есть продажники). Спустя некоторое время система ограничений в максимально жесткой форме была возвращена. Практически никаких возмущений со стороны коммерсантов не последовало, т.к. они подспудно понимали, что защищают свои сделки, а, соответственно, — свой заработок |

Когда информация начинает «протекать», этому периоду соответствует фаза некоторого психоза, связанного с поисками «крота». Проявляется он во вполне объективном желании руководства подсократить персонал, имевший доступ к «утекшей» информации, поскольку слепо доверять больше нельзя. Если права у сотрудников чересчур широкие, в круг потенциальных подозреваемых попадает значительная группа работников, соответственно, идентифицировать конкретное лицо крайне сложно — всех не уволишь (по крайней мере, сразу). Поэтому чем более ограниченный доступ у персонала (не исключая ИТ), тем проще искать злоумышленника и сохранить работу непричастным к инциденту.

Поскольку у «айтишников» права достаточно широкие, под подозрение они попадают практически сразу, с завидной регулярностью, практически при каждом таком инциденте. Отследить «утечку», спровоцированную квалифицированным ИТ-персоналом, практически невозможно (дорого), поэтому руководство в таких случаях склонно проводить «профилактические» увольнения. Чтобы избежать сокращений своих сотрудников, приходится прибегать к различным методам. Однажды даже пришлось прибегнуть к «полиграфу», чтобы снять подозрение с нескольких сотрудников ИТ-отдела. Проверка одного человека обходится примерно в $100-150, что существенно дешевле, чем поиск и подготовка нового специалиста. Хотя основной стимул в данном случае не столько экономика вопроса, сколько желание получить максимально объективную информацию, чтобы либо убедится в честности сотрудника, либо с горечью понять, что «доктор Лайтман» (http://lie2me.ru) из вас никудышный, а люди чересчур сложные существа, чтобы читать их как раскрытую книгу.

На всякого мудреца довольно простоты

Про защиту периметра смысла говорить нет, т.к. нынче это вопрос относительно несложный. Квалифицированный сисадмин легко решит эту задачу с помощью бесплатных OpenSource-продуктов. Однако для компаний, которые широко используют мобильный доступ сотрудников к корпоративным ресурсам, защитить периметр сети от проникновения по VPN непросто (недешево).

Для облегчения жизни корпоративным пользователям часто используются различные реализации авторизации с одним паролем (Single Sign On). Это удобно, уменьшает время сисадминов на восстановление забытых паролей и т.д. Побочным эффектом может быть ослабление защищенности системы из-за ПО, не поддерживающего в полной мере NTLM/Kerberos-аутентификацию. Такое ПО, как правило, запрашивает доменный логин и пароль при каждом заходе и еще хуже, если позволяет его сохранять. Записывается логин/пароль таким ПО иногда даже в нешифрованном виде. Правильно написанный троянец может легко считать авторизационную информацию и отправить куда следует. Если при авторизации по VPN используется только пара логин/пароль, злоумышленник получает удаленный доступ к корпоративной сети и ко всем корпоративным системам.

Проблема усугубляется, если доступ по VPN производится с домашней рабочей станции, контролировать которую ИТ-отдел не в состоянии, поэтому таких вариантов следует избегать. Использование исключительно терминального доступа слегка нивелирует проблему, но «снять» логин/пароль и в данном случае не слишком сложно. Виртуальные клавиатуры не очень удобны. Единственный достойный способ решения проблемы на сегодняшний день — использование одноразовых паролей/двухфакторной авторизации. К сожалению, реализация подобных систем довольно недешева и, как всегда, добавляет сложностей в работе пользователей. Однако для пользователей, имеющих права для удаленной работы, стоит использовать подобные механизмы.

Доступ пользователям (администраторам) должен предоставляться ровно в том объеме, который необходим для работы. Причем, «невзирая на лица», т.е. у любого «топа» также должен быть минимально необходимый для работы уровень доступа, и дополнительные права следует выдавать исключительно по письменному запросу при появлении такой необходимости. Несомненно, при желании получение дополнительных прав топ-менеджер согласует, но это будет решение его руководителя, а не ваше. ИТ-специалист, по идее, вообще не знает, с чем необходимо работать сотруднику, поэтому профиль доступа для него может описать только руководитель бизнес-подразделения.

Пуганая ворона куста боится

Весьма сложный вопрос, как защищать информацию внутри сети от «своих». Первое, на что следуют обратить пристальное внимание при разработке корпоративных систем: все действия пользователей, особенно работа с финансовой информацией, должны логироваться с максимальной детализацией. Если корпоративная система распределена по различным часовым поясам, дату и время следует приводить к единому формату и следить за синхронностью времени на серверах. Это упрощает анализ. Логи нужно сохранять, как минимум, в течении срока максимальной продолжительности сделки в компании.

Извещение о любых подозрительных действиях, не сходных с шаблоном поведения типового пользователя соответствующей группы, должно поступать к «безопаснику», а при его отсутствии — руководителю департамента, в котором работает провинившийся сотрудник.

В помещениях, где обрабатывается критичная информация, неплохо использовать видеокамеры или хотя бы их муляжи. Это дает неплохой психологический эффект для любителей фотографировать экран мобильным телефоном.

Не брезгуем и шифрованием мобильных носителей и ноутбуков. Бесплатный TrueCrypt замечательно справляется с этой задачей. USB-порты в компании по умолчанию стоит блокировать хотя бы средствами MS Group Policy. Открывать USB-порт следует на чтение и лишь в крайнем случае на запись, по служебной записке от руководителя сотрудника. Эти меры при разумном использовании незначительно снижают производительность работы сотрудников, но позволяют сократить вероятность случайных утечек и, в некоторых случаях, заражения «вредоносами».

В профилактических целях имеет смысл блокировать доступ сотрудников к распространенным публичным почтовым системам, файлообменникам и т.п., чтобы они осознавали, что этот канал утечек контролируется, и не появлялось соблазна им воспользоваться. Опять же в некоторой степени такие ограничения способствуют сокращению уровня заражения корпоративных систем «заразой» и препятствуют использованию фишинга. Помним, что пользователи часто склонны использовать один и тот же пароль при авторизации в соцсетях/почтовиках и для захода в корпоративную сеть, поэтому фишинговый сайт мимикрирующий под такие сервисы, позволит злоумышленнику получить корпоративный пароль.

Максимально возможное использование хорошо контролируемых бездисковых терминальных клиентов также позволяет несколько повысить уровень общей защищенности корпоративной сети.

При разработке корпоративных систем необходимо избегать функционала групповых операций с данными, например, отчеты с информацией по всем контрагентам, удаление контрагентов (информации о них) и т.д. Операция физического удаления информации должна быть заменена «иллюзией» — маркировкой записи как удаленной и сокрытием ее, с возможностью оперативного восстановления через консоль администратора. Стирание отдельных данных следует вообще запретить сотрудникам с обычными правами. В ряде случаев такую операцию следует проводить только через подтверждение другим сотрудником, например, руководителем.

Не там крадут, где много, а где лежит плохо

Следует организовать работу с финансовой информацией, которая может привести к потерям компании, таким образом, чтобы был контроль минимум двух сотрудников, желательно разных подразделений, в идеале — территориально распределенных, чтобы максимально исключить сговор. Например, коммерческое предложение формируется одним сотрудником, а разрешение на печать документа для клиента подтверждается проверяющим.

Несомненно, чтобы инсайд во всех его проявлениях держался на некотором минимальном уровне, следует особое внимание уделить мотивации сотрудников. Если сотрудники довольны работой и ценят ее, количество инцидентов мало. Однако нужно помнить, что даже при наличии весьма комфортной обстановки находятся люди, которые считают, что им недоплачивают, их способности недооценены и т.п. Получить близкое к 100% избавление от инсайда очень дорого. Но, как говорил Ф. М. Достоевский, «чем хитрей человек, тем он меньше подозревает, что его на простом собьют». Достаточно придерживать уровень паранойи «безопасника» на экономически целесообразном уровне, чтобы были и «волки сыты, и овцы целы», иначе организацию добьют не инсайдеры, а инвестиции в безопасность и побочные эффекты от борьбы с ними. Несомненно, подобный подход можно использовать далеко не во всех организациях.

Не следует забывать и о юридических аспектах взаимодействия с персоналом. В трудовом договоре следует указать обязанность не разглашать конфиденциальную информацию. К сожалению, как показывает практика, воспользоваться этим пунктом, чтобы наказать нерадивого сотрудника, непросто. Как минимум, обеспечение безопасности конфиденциальной информации в соответствии с требованиями законодательства обойдется в копеечку. Но для психологической острастки этот пункт должен присутствовать в договоре.

Имеет смысл анализировать реквизиты плательщиков на предмет выявления подозрительных операций, например, использование одного и того же плательщика или только что созданного при оплате по разным сделкам. Вполне вероятно, что такой «мусорный» плательщик создан специально для «увода» части денег. Схема может быть простой, например, «продажник» выставляет счет своей компании с максимально разрешенной ему скидкой, а клиенту уже продает со скидкой на несколько процентов ниже, и вот «на эти три процента и живет».

Способов «увода» денег можно придумать немало. Изощренный ум неплохо «креативит» на сей счет, пытаясь использовать разрешенные ему операции с информационной системой для собственной наживы. Чтобы вычислять подобные схемы и блокировать возможность их использования, требуется не менее изощренный ум и масса статистической информации для выявления таких операций. Хотя можно, конечно, считать, что ничего такого в родной организации нет, все сотрудники — образцы для подражания, и никаких профилактических действий не предпринимать.

Помните, что если у вас есть 100%-ная уверенность в отсутствии инсайда в компании, то вероятнее всего он пока что просто не проявился. Как гласит народная мудрость, «хвастун вреднее моли».